# Chapter 3

- 랩 & 툴

<포렌식 랩>

“Lab”

ex : FBI -> RCFL 프로그램

‘가상 랩’

: 디지털 랩은 장소에 국한되지 않는다.

조사관과 자료 처리소가 지리적으로 다른 위치에 존재하는 것을 허용.

->비용 절감, 더 많은 자원에 접근 가능, 다양하고 많은 전문성에 접근 가능, 자원의 불필요한 감소

“접근 제어”를 가능하게 한다.

-> 특정인에게 제한된 접근 권한만을 부여하여, 이들이 볼 수 있고 할 수 있는 영역을 제한.

고려사항

- 보안

- 성능

- 비용

‘랩 보안’

: 랩을 거쳐가는 디지털 증거의 무결성 (중요!) 유지에 핵심적인 역할.

- 비인가 접근 방지

->인가를 받지 않은 사람은 물리적인 방법으로 접근을 막음.

- 디지털 솔루션

- 자연재해 고려 필수적

-> 홍수, 화재 등등…

- 연계보관성

-> 랩에서 증거의 반출입 관련

-> 로그 기록

- 네트워크 접근

-> 랩에 있는 증거로서 작용

-> ex: 조사에 사용되는 컴퓨터는 인터넷에 연결되지 않은 상태여야 함. -> 그래야 증거의 무결성 입증 가능.

- 악성코드 방지를 위해 하나 이상의 백신 제품으로 사전 검사 진행.

‘증거 저장’

: 증거를 사용하고 있지 않을 때

접근이 제한적이고 보안적으로 안전한 장소에 증거를 저장해야 한다.

증거를 저장한 곳은 사용하지 않을 시에는 항상 잠금 장치 필수

-> 비밀번호나 키 카드 등의 전자적 방법

-> 열쇠와 비교하였을 때의 이점

: 접근 시에 항상 ‘로그’가 남게 된다.

-> 연계보관성 모니터에 유용

“데이터 세이프 data safe”

: 도난, 화재로 부터 디지털 증거를 보호하기 위해 특별히 설계된 장치.

(일부 디지털 매체는 열에 매우 취약.

-> 이점을 보완한 ‘데이터 세이프’, 화재가 진압될 때까지 매체의 주변 온도를 매체가 견딜 수 있는 수준으로 유지시켜 줌.)

‘정책 & 절차’

“표준작업 절차서”

: 포렌식 조사가 어떻게 수행되어야 하는지 자세하게 명시한 문서.

‘품질보증’

: 모든 법과학의 근본이 되는 원칙

모든 랩에 필수적으로 품질보증 프로그램이 있어야 한다.

- 검토 과정

1. 기술 검토 : 결과와 결론에 초점

2. 행정적 검토 : 모든 서류작업이 정확하게 완료되었는지 보장

-> 조사관이 실행 : 능력 시험을 통해 자신의 능력 증명

테스트 결과는 반드시 문서화

(후에 분석가의 능력, 기술에 대한 의구심 해소 목적)

- 능력 시험

1. 공개 테스트

2. 블라인드 테스트

3. 내부 테스트

4. 외부 테스트

‘툴 검증’

: 툴은 설계 사항대로 작동해야 한다.

-> 모든 툴을 실제 사건에서 사용하기 전에 검증해야 한다.

이 검증 과정은 툴이 정상 작동하며 신뢰 가능하고, 정확한 결과를 도출한다는 것을 증명할 수 있어야 한다.

검증 과정 또한 반드시 문서화

(문서화 하지 않을 경우, 법정에서 채택되지 못할 위험 존재)

‘문서화’

: 중요!

“문서로 남겨두지 않은 것은 실제로 있었던 일이 아니다.” 라는 격언

모든 사건 관련 문서는 사건 기록실에 저장된다.

- 서식

: 사전에 출력한 서식 사용

증거를 상세하게 설명할 때, 연계 보관성을 기록할 때, 조사를 요청할 때… 사용됨.

- 조사관의 노트

: 모든 조사관의 행동, 관찰 사항, 해당 날짜 기록됨.

- 조사관의 최종 보고서

: 공식 문서

수사가 거의 완료될 때, 검사, 수사관, 반대편 변호사 등에게 전달됨.

<디지털 포렌식 툴>

: 포렌식 업무를 더 효율적으로 만듦 & 툴 없이는 불가능한 작업들을 가능케 함

툴의 형태

-> 하드웨어 / 소프트웨어 모두 가능

단 하나의 툴로 모든 작업을 할 수는 없음.

여러 개의 툴을 사용하면 검증이 가능하므로 신뢰도 향상 가능

‘툴 선택’

: NIST의 CFTT (컴퓨터 포렌식 툴 테스트 프로젝트)

툴은 위에서도 언급했듯, 실제 사건에 적용되기 전에 반드시 검증 필요

- 툴의 수정, 업데이트 후에도 반드시 다시 검증 필요

- 검증을 해야 툴의 결과에 대한 유효성을 법정에서 증명 가능하기 때문

‘하드웨어 툴’

: 디지털 포렌식은 하드웨어에 크게 의존하고 있다.

컴퓨터는 디지털 포렌식 랩의 중추적인 역할

(조사관들은 엄청난 양의 데이터에 대한 검토, 조사를 컴퓨터를 통해 해야 하므로)

“pc 중심” -> 다양한 하드웨어

: 다양한 종류의 케이블을 구비하여, 여러 종류의 휴대기기 처리 필요

‘소프트웨어 툴’

: 종류

- 다용도 툴

: 다양한 가능 존재

- 제한된 목적의 툴

: 특정 용도로만 사용이 가능

: 선택

- 오픈소스

Ex : SIFT

- 상업용 제품

- Ex : FTK, EnCase

‘하드/소프트웨어 제외 다른 장비’

- 범죄현장에서 사용할 수 있는 키드

: 조사관이 현장에서 디지털 증거를 수집하는 데에 필요한 모든 장비 사전 탑재

‘인가’

: 범죄 랩의 업무방식 (정책, 절차)을 보증

ASCLD/LAB 이 가장 포렌식 랩 인가에 있어서 인정받는 선두 기관

‘인가 vs 자격증’

- 인가

: 랩이 받는 것

- 자격증

: 각각의 조사관이 받는 것.

(보통 필기나 실기 시험 통과 후 자격증 수령)

# Chapter 4

- 증거수집

<범죄현장 & 증거수집>

‘이동식 매체’

: 법적으로 허용되는 범위 내에서 저장매체가 있을만 한 모든 곳을 수색해야 한다.

- 이동식 저장 매체

: ex DVD, USB 드라이브, 외장 하드, 메모리카드 등…

‘휴대폰’

: 종종 중요한 증거 발견됨.

문자 메세지, 이메일, 전화 기록, 연락처 등…

저장 매체의 데이터가 수정되면 안되므로 -> 절대 수집한 휴대폰 사용 금지

휴대폰의 데이터는 원격으로 삭제가 가능 -> 더욱 취약하다.

- 패러데이 봉투

: 네트워크 신호가 휴대폰으로 전송되는 것으 방지하는 한 가지 방법.

전도 물질이나 철망으로 만들어진다.

패러데이 봉투 안에 휴대폰을 밀봉하거나, 휴대폰의 전원을 끄는 방법 등으로 휴대폰 분실, 도난 시에 휴대폰의 데이터를 보호할 수 있다.

‘휘발성의 순서’

: 증거는 휘발성의 순서대로 수집한다.

휘발성이 강한 것 (RAM) ~ 휘발성이 약한 것 (아카이브 데이터) 순

- 휘발성의 순서

<사건 현장 문서화>

: “문서로 남겨두지 않은 것은 실제로 있었던 일이 아니다.”

모든 상황에서 증거를 수집할 때, 모든 내용물을 문서로 기록해야 한다.

- 여러 종류의 문서

: 사진, 노트, 비디오

현장에 도착하는 순간부터 시작된다.

현장에 도착한 날짜, 시간, 현장의 사람들에 대한 기록으로 문서화가 시작된다.

증거의 상태 (손상도) 또한 기록

정확한 증거 묘사 필요

‘사진’

: 모든 현장을 사진으로 남겨야 한다.

모든 것을 만지기 전에 사진으로 기록을 남겨야 한다.

발견된 상태로의 증거와 현장 묘사에 사용된다.

노트의 보조자료로 활용 가능 -> 그러나, 노트를 대신할 수는 없음.

법정에서 사용될 때, 기억을 되살리는 데에 사용된다.

(판사, 검사에게 증언 시에 매우 유용하다.)

‘노트’

: 증거에 대해 사진을 찍으며, 발견자가 하고 있는 행동과 발견한 잠재적 증거에 대해 상세히 기록해야 한다.

특별한 표준은 존재하지 않는다.

시간이 흐른 후 법정에 선다면, 이러한 사진, 노트, 보고서 등에 의존하게 될 것임을 잊지 말자.

자세히 기록해야 한다.

<연계보관성>

: “잘 유지된 연계보관성”이 특정 증거가 법정에 보내지기 전, 충족되어야 하는 엄격한 법적 기준 중 하나이다.

어떠한 증거에 대해 모든 반출입 과정을 기록하고 유지해야 한다.

상세하게 문서화해 놓지 않으면 증거의 신뢰성이 떨어지고, 법정에서 채택되지 못할 수 있다.

자세한 기록이 연계보관성을 구성한다.

‘증거 표시’

: 연계보관성의 첫 연결고리는 증거를 수집한 사람이다.

증거를 수집하면 먼저 표시를 한다. -> 증인의 입장에서 증거 식별이 쉬워진다.

<클로닝>

“포렌식 클론” [비트 스트림 이미지]

: 비트 하나 틀리지 않고 똑같은 하드 드라이브의 복사본

하드드라이브같이 포렌식적으로 깨끗한 매체에 모든 비트(1, 0)를 복사하는 것.

*그냥 “복사 + 붙여넣기” 를 하면 활성 데이터(사용자가 접근할 수 있는 데이터)만 복사된다.

*-> 할당되지 않은 공간의 데이터(삭제된 데이터, 부분적으로 덮어써진 데이터)는 가져올 수 없다.

*-> 파일 시스템 데이터를 복사할 수 없다.

*-> 포렌식 조사 결과는 비효과적이고 완전하지 않게 된다.

: 최대한 빨리 용의자의 하드 드라이브를 클론해야 한다.

현장 < 랩 에서 클로닝하는 것이 좋다.

많은 시간이 소요되는 작업.

‘클로닝의 목적’

: “디지털 증거의 휘발성”

정말 위험 + 위급한 상황을 제외하고는, 증거 원본을 직접 조사할 수 없다.

클론 사용 시에는 원본 상태로 다시 되돌릴 수 있다.

하드 드라이브는 망가지기 쉬운 하드웨어 -> 여러 하드 드라이브를 만들어 -> 백업용, 조사용 등으로 이용할 수 있다.

*적합하게 인증된 포렌식 클론은 법정에서 원본과 똑같은 효력을 지닌다.

‘클로닝 과정’

- 하나의 하드 드라이브(용의자의 하드 드라이이브 : 소스(source) 드라이브)를 다른 하드 드라이브(데스티네이션 (destination) 드라이브)에 복사한다.

: 반드시 소스 드라이브 <= 데스티네이션 드라이브 용량

- 클론하려는 소스 드라이브는 보통 컴퓨터에서 탈착되어 있다.

- 드라이브를 케이블로 클로닝 장비나 다른 컴퓨터에 연결한다.

*시작하기 전에 “쓰기 방지”를 사용

: 하드웨어나 소프트웨어로 클로닝하는 동안, 원본 증거를 보호하는 데에 사용된다.

쓰기 방지 하드웨어는 클로닝 장비 (PC, 노트북, 독립적 하드웨어)와 소스 드라이브 사이에 부착한다. (기억!)

증거 변조를 막는다.

- 연결 후, 버튼 한두 번만 클릭하면 클로닝이 시작된다.

- 완료되면, 클로닝이 성공적이었는지 메세지가 나온다.

: 소스 = 클론의 해시값 -> 클로닝 성공

‘초기화된 매체’

: 클론이 생성되었을 당시, 드라이브에 아무런 데이터가 없다고 증명된 드라이브

드라이브가 초기화되었다는 것을 증명하는 것이 중요하다.

클론을 만들 때, 사용했던 같은 기기로 초기화할 수 있다.

하드 드라이브 전체는 특정 패턴으로 덮어씌운다. (ex : 11111111)

‘포렌식 이미지 형식’

“포렌식 이미지”

: 클로닝 과정의 최종 산출물

- EnCase

- Raw dd

- AccessData Custom Content Image

‘위험 & 도전’

: 가장 큰 위험은 소스 또는 증거 드라이브에 데이터가 써지는 것.

그 순간 증거이 무결성에 손상이 가며, 법정에서 채택되지 않을 위험이 생긴다.

->쓰기 방지 장치/ 소프트웨어 사용.

‘디지털 증거제시제의 가치’

“디지털 증거제시제”

: “법적인 관점에서 전자적으로 저장된 정보를 식별, 보존, 수집, 준비, 검토 및 생산하는 과정이다.”

: 포렌식 클로닝은 디지털 증거제시제 과정에 추가적인 가치를 제공한다.

잠재적으로 관련이 있는 데이터를 보존하는 것이 디지털 증거제시제에서 매우 중요.

(포렌식 클로닝은 하드/플래시 드라이브 같은 이동식 매체를 보존하는 방법 중 하나이므로.

그러나, 클로닝의 단점은 비용이 높고, 모든 상황에 적용할 수 는 없다는 것.)

<”살아있는” / “죽어있는” 시스템>

“죽어있는” 시스템

: 지금까지 이야기했던 전원이 꺼져있는 기기

“살아있는” 시스템

: 실제 작동 중인 기기

‘라이브 포렌식에서의 고려사항’

: 플러그를 뽑음

- 장) 실행 중인 컴퓨터에서 아무런 작업을 하지 않아도 된다.

: 컴퓨터가 켜진 채로 가만히 있어도 계속 변경이 이루어지므로, 플러그를 뽑는 것은 변조 위험성을 줄여 줄 수 있다.

- 단1) RAM에 있는 모든 증거를 파괴될 위협에 처한다.

: RAM에 있는 데이터는 전력 공급이 중단되면 서서히 사라지기 시작한다.

- 단2) 암호화

: 시스템이 켜져있는 동안에는 암호화되어 있지 않았던 파일, 시스템 등이 전원을 끊은 후에는 다시 암호화 상태로 돌아갈 수 있다.

- 단3) 갑자기 전원 공급이 중단되면 데이터가 손상되어 읽지 못하게 될 수 있다.

- 단4) 일부 증거는 컴퓨터가 제대로 시스템 종료되기 전까지는 드라이브에 기록되지 않을 수도 있다.

‘라이브 포렌식의 이점’

: 휘발성 데이터를 수집할 때 사용할 수 있는 다양한 상업용 및 오픈소스 툴이 출시되었다.

‘라이브 포렌식의 원칙’

: 현장에서 실행 중인 컴퓨터를 보면 해야 하는 두 질문

- “잠재적 증거를 시간, 노력을 투자하여 복원할만한 가치가 있는가?”

- “필요한 자원을 사용할 수 있는가?”

최대한 “침입성”이 적은 방법을 선택하는 것이 좋다.

휘발성이 강한 증거부터 순서대로 수집해야 한다.

‘라이브 포렌식 실시 및 문서화’

: 컴퓨터에서 하는 모든 작업은 기록한다.

노트에 어떤 키보드의 키를 눌렀는지 등 세세하게 기록.

검증된 메모리 캡쳐 툴을 상요해 RAM의 휘발성 증거를 수집한다.

이를 완료하면 컴퓨터를 끄고 모든 과정이 종료된다.

(컴퓨터를 종료 버튼으로 끄면, 실행 중인 프로그램이 디스크에 흔적을 남길 수 있게 하여 차후에 이러한 데이터를 복구할 수 있게 된다.)

<해싱>

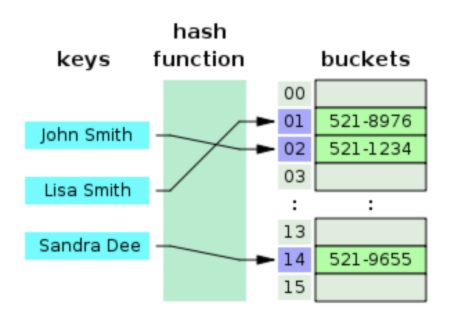

“해시” / “해시값”

: 암호화 해시 알고리즘으로 생성된 값.

해시값[함수]은 암호화와 증거의 무결성을 증명하는 것을 포함하여 다양한 용도로 사용된다.

-> “디지털 지문” / “디지털 DNA”로 불리기도 한다.

하드 드라이브를 약간 수정하면 다른 해시값이 나오므로, 증거 조작을 잡아낼 수 있다.

‘해시 알고리즘의 종류’

- MD5

- SHA

‘해시 예’

‘해시의 용도’

: 해시값은 포렌식 과정 전반에서 사용 가능하다.

수사 전반에 걸쳐 생성 + 사용되었던 모든 해시값은 최종 보고서에 포함되어야 한다.

증거의 무결성을 증명하는 데 핵심적.

법정에서 증거로 채택될 수 있도록 돕는다.

<최종 보고서>

: 분석의 최종 단계에서 조사관이 작성.

작업 내용, 발견한 내용, 결론 등에 대해 자세하게 작성.

'포렌식 > [디지털 포렌식] 요약' 카테고리의 다른 글

| 디지털 포렌식 #8장 (0) | 2021.02.08 |

|---|---|

| 디지털 포렌식 # 5장 (0) | 2021.02.08 |

| 디지털 포렌식 # 9장 (0) | 2021.02.07 |

| 디지털 포렌식 # 6장 (0) | 2021.02.04 |

| 디지털 포렌식 # 2장 (0) | 2021.01.10 |